逻辑漏洞:DEUS被攻击事件分析

中国北京时间2023年5月6日,DEUS的 稳定币DEI合约存有burn逻辑漏洞,攻击者已盈利约630万美金。

SharkTeam对于此事事情第一时间展开了技术指标分析,并归纳了安全防护方式,期待后面新项目能够以此为戒,共铸区块链行业安全屏障。

一、事件分析

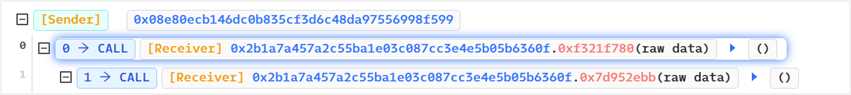

攻击者详细地址:

0x08e80ecb146dc0b835cf3d6c48da97556998f599

攻击合约:0x2b1a7a457a2c55ba1e03c087cc3e4e5b05b6360f

漏洞合约:

0xDE1E704dae0B4051e80DAbB26ab6ad6c12262DA0

攻击买卖:

0xde2c8718a9efd8db0eaf9d8141089a22a89bca7d1415d04c05ba107dc1a190c3

该攻击买卖交易执行过程:

1、最先,攻击者(0x08e80ecb)先启用了攻击合约(0x2b1a7a45)的攻击函数公式。

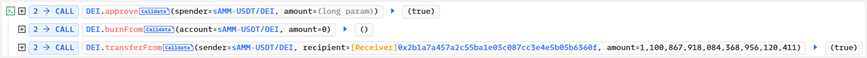

2、在攻击函数中,启用漏洞合约(0xDE1E704d)的approve->burnFrom->transferFrom函数公式

3、在transferFrom函数公式里将110万只DEI迁移到我们的帐户,最终启用买卖正确的swap将DEI换为USD转移至攻击者(0x08e80ecb)。

漏洞剖析:

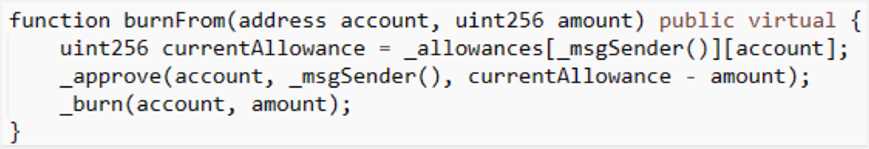

在burnFrom函数中,直接把sender对account的allowance与account对sender的allowance展开了拷贝。

攻击者主要对漏洞合约(0xDE1E704d)开展最高值的approve,随后启用burnFrom函数公式键入amount=0,即直接把漏洞合约(0xDE1E704d)对攻击合约展开了approve的最高值。

接着立即启用tranferFrom函数公式将110万DEI迁移到我们的详细地址,最终通过pair买卖对换为USD进行攻击

漏洞汇总:

此次事情根源在于漏洞合约(RouteProcessor2)burnFrom的启用管理权限难题或者_allowance传参不正确难题,实际需要根据项目方具体项目需求进行调整,能通过对burnFrom设定适宜的管理权限或者把_allowance[_msgSender()][account] 改为 _allowance[account][_msgSender()]等方式进行处理。

二、安全建议

对于此次攻击事情,大家在实施过程中要遵循下列常见问题:

1、在研发财产有关的逻辑运算时,应深思熟虑领域模型的精确性。

2、此次造成漏洞的burnFrom函数是新项目放在4月16日开展合约更新时引进的,因此项目发布或更新合约前,必须通过第三方技术专业财务审计团队合约财务审计。

About Us

SharkTeam的愿景是全方位维护Web3全球的安全性。精英团队由来自全国各地的资深的安全性专业人员高级科学研究人员构成,熟练区块链智能合约的底层基础理论,提供专业的智能化合约财务审计、链上剖析、应急处置等业务。已经与区块链生态体系各行各业的重要参加者,如Polkadot、Moonbeam、polygon、OKC、Huobi Global、imToken、ChainIDE等建立了长期合作伙伴关系。

官方网站:https://www.sharkteam.org

Twitter:https://twitter.com/sharkteamorg

Discord:https://discord.gg/jGH9xXCjDZ

Telegram:https://t.me/sharkteamorg

转载:驼鸟区块链

- 免责声明

- 世链财经作为开放的信息发布平台,所有资讯仅代表作者个人观点,与世链财经无关。如文章、图片、音频或视频出现侵权、违规及其他不当言论,请提供相关材料,发送到:2785592653@qq.com。

- 风险提示:本站所提供的资讯不代表任何投资暗示。投资有风险,入市须谨慎。

- 世链粉丝群:提供最新热点新闻,空投糖果、红包等福利,微信:msy2134。

SharkTeam

SharkTeam