SharkTeam:加密货币钓鱼团伙Monkey Drainer链上行为分析

最近,数字货币互联网钓鱼事情高发,损害数不胜数。2022年10月,名叫Monkey Drainer的互联网钓鱼行骗机构盗取了数百万美金意义的以太坊。互联网钓鱼攻击类型多种多样,伴随着技术的不断发展,还能够代管各种各样恶意程序和勒索病毒,令人束手无策。

一、什么是互联网钓鱼

互联网钓鱼(phishing,与钓鱼的英语fishing音标发音相仿),是由很多推送宣称是来自于交易中心或其它著名机构欺诈性垃圾短信或IM信息,用意诱惑收件人得出比较敏感信息(如用户名、动态口令、账号ID、公钥、受权等)的一种拒绝服务攻击。最具代表性的互联网钓鱼进攻将收件人诱惑到一个根据精心策划和目标机构网站十分相似的钓鱼平台上,并获取收件人在这里平台上输入自身比较敏感信息,一般全部进攻全过程受害人容易忽视。

二、互联网钓鱼的种类

互联网钓鱼进攻可分为两类:社会工程和漏洞检测。社会工程都是基于蒙骗和接着受害人的错误做法,互联网用户参于在其中。

社会工程的启用计划方案主要包括下列4种进攻方式:

(1)复制互联网钓鱼:攻击者会创建一个与官网相近的名字或是类似界面的虚报网址,公布钓鱼连接,使用户上当。

(2)社交媒体钓鱼:黑客攻击著名人物的账号并公布包括互联网钓鱼连接的贴子,正确引导用户点一下钓鱼连接。

(3)目的性互联网钓鱼:攻击者主要用于一些大型投资人与巨鲸帐户,根据了解他们的动态性,效仿盗取这些人在数字货币行业的关键所在数据信息。

(4)虚报钱包:攻击者公布虚报钱包,虚报钱包启动时,恶意程序流程可向用户要求或获得其公钥和钱包登陆密码。

漏洞攻击乃是运用系统漏洞及其软件体系结构缺点执行进攻的专业技能。该类进攻一般包括下列进攻方式:

(1)根据DNS挟持的互联网钓鱼:攻击者最开始会建立故意访问点,并引诱手机客户端传送到运作假DNS云服务器访问点。该网络服务器将特殊网站重新定向到攻击者的互联网钓鱼网络服务器。

(2)对话挟持(cookie挟持):该进攻根据应用合理对话(有时候也称之为会话密钥)来获取对计算机软件上信息或者服务的未授权访问。尤其是,它用以表明用于对虚拟服务器里的用户开展身份认证的cookie的偷盗。一种时兴的办法是应用源路由器的IP数据文件。IP数据文件根据B的电子计算机,这也使得在网络上B点攻击者可以参与A和C中间的对谈。攻击者还可以在初始路由器被禁止使用的情形下盲目跟风捕捉,推送指令但看不见回应来设置容许通过网上别的地方访问的登陆密码。攻击者还可以使用网络嗅探程序流程“监控”A和C中间的对谈。这便是“重放攻击”。

(3)恶意程序:当使用根据恶意程序的互联网钓鱼时,恶意程序将用户电脑中存放凭证发给攻击者。

(4)功能键/显示屏记录软件:当用户以其机器设备键入信息时,触摸键盘和触摸显示屏会把屏幕截屏发给攻击者。

三、Monkey Drainer钓鱼方法剖析

2023年2月21日,发觉钓鱼网址:go-ethdenver[.]com,该网站是假冒的ETHDenver网址。它钓鱼详细地址0x69420e2b4EF22d935A4e2c194Bbf3A2F02F27BE1与Monkey Drainer相关。go-ethdenver[.]com根据仿制与官方网网站域名相对高度相近的网站域名及内容,在用户联接钱包签定故意交易过程中,都会要求用户受权可以对钱包内财产来操作的合同,以此窃取用户钱包里的财产。

Monkey Drainer的方法不仅于此,Monkey Drainer根据挟持Web3手机游戏新成立公司Restrict BreakCEOGabriel Leydon的Twitter账号及运用智能机器人推送垃圾短信开展钓鱼。一般这些网站的后端均会传送到Monkey Drainer地址。Monkey Drainer还参加了NFT钓鱼行骗,她们公布虚报NFT Mint网址诱发用户,曾把盗取的NFT在OpenSea、Rarible和X2Y2等市场中售卖。先前,推文用户@ssstafford公布的mechaapesnft[.]art网站是与Monkey Drainer相关的NFT钓鱼网址,根据域名注册查询,该官网注册于四个月以前,使用时长为一年。

以上多种方法都为较为常见都是用户非常容易受骗上当的钓鱼方式。经ChainAegis调查总结发觉,这种钓鱼网站关键来源于虚报大V推特账号及Discord网络服务器,如airdrop[.]zskync[.]fi是钓鱼空投物资,来源于Monkey Drainer虚假的Twitter账号(@zksync_io)。除此之外,Monkey Drainer还仿冒了@AptosFoundation、@AptosLabs及其@LayerZero_Labs等多个帐户,均用于宣传策划虚报钓鱼网站。根据Google广告宣传规模性宣传策划虚报空投物资,在取得用户的签字后,钱包里的财产要被迁移。因而,严防钓鱼连接,一般有以下几点方法:

(1)常常多方位多种渠道查询官方网信息,不随便信赖“bot”或所谓“官方网连接”;

(2) 当心立即信息:官方网智能机器人不能在DM中明确要求认证;

(3) 认真仔细网站域名或合约地址,搜索网站域名及合同创建时间。

(4)项目方尽量避免Discord中的机器人总数,以免发生仿制智能机器人欺诈用户的情况。

四、Monkey Drainer链上行为分析

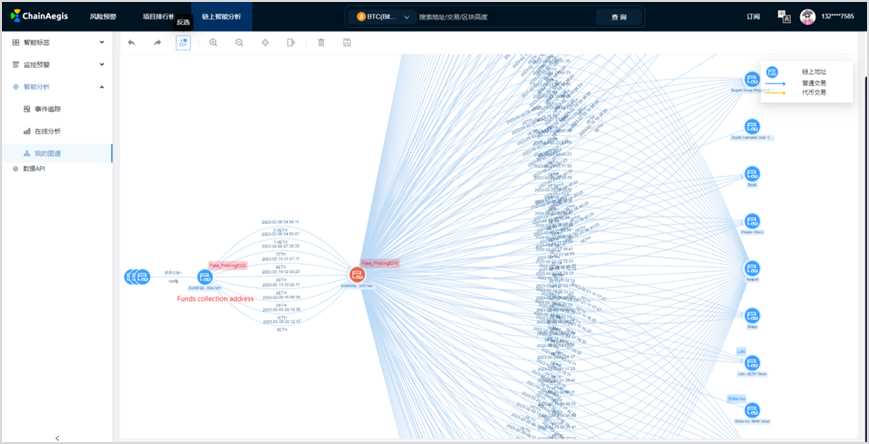

据ChainAegis链上资料显示,由钓鱼进攻导致经济损失不断增长,链上互联网钓鱼买卖活跃性。以0x6942为例子,对它进行链上跟踪。进一步发现该地址的链上财产均来源交于为钓鱼地址的0xd361e29c48841c40506fc6e6211f68a203ec1ef1。

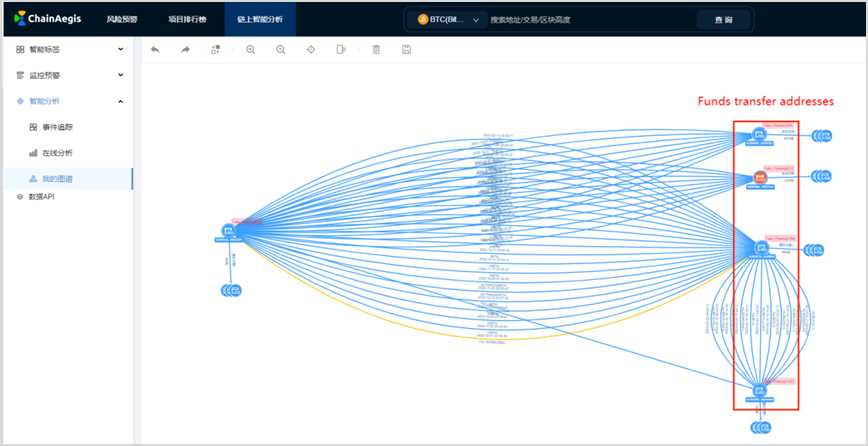

与此同时,0xd361向好几个详细地址依次进行资产转移。尤其以0x8452开头详细地址于2023年1月21日向Tornado Cash转到400ETH。

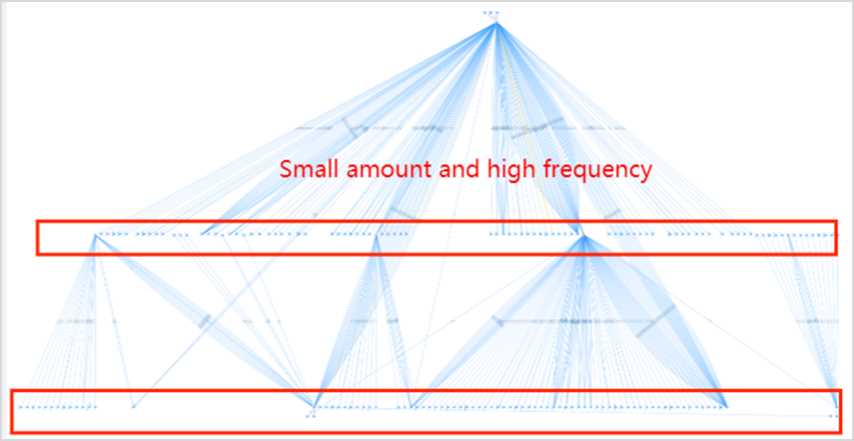

除0x8452详细地址外,其他一些详细地址在迁移理念上整体呈现小额贷款高频率转走发展趋势。采用这个模式不仅不会引人注目还可以增加跟踪难度系数,但会导致更高gas花费。

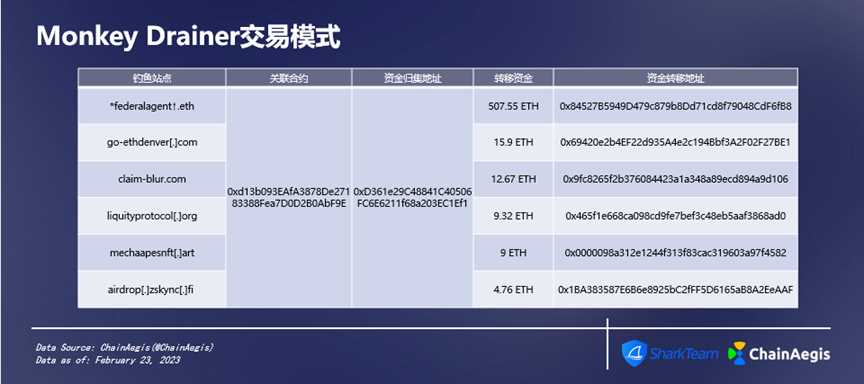

根据对于该地址的链上跟踪,分析链上买卖交易,汇总得到Monkey Drainer交易方式如下所示:

融合资产链接迁移全景图片可以看出,这是一个有组织有预谋且各司其职的数字货币互联网钓鱼网络黑客精英团队。Monkey Drainer主一定要通过虚报钓鱼网站(如*federalagent.eth、go-ethdenver[.]com)完成资产盗取,再将盗取资金根据合同内部交易核算至以0xd361e开头详细地址中,在加强盈利预计前提下,依靠好几个详细地址开展资产转移。根据以上钓鱼网站运行模式不难发现,她们一般都是根据简单直接、大批量部署的方法立即窃取用户财产。

五、预防对策

根据如里的剖析,我们要能够看见,尽管不同于传统大数据的账户密码管理体系,但区块链帐户一样遭遇公钥失窃,受权不当的风险性,因为公钥和受权通常与加密资产密切相关,其安全隐患更高一些。下列是什么时间安全建议:

(1)提升公钥防范意识,对访问的网页页面或下载最新版的钱包保持警惕,避免被钓鱼进攻。

(2) 预防垃圾短信,并安装病毒防护系统和防火墙系统。

(3)保管好自已的公钥与个人信息,不随便开展详细地址受权。

About Us

SharkTeam的愿景是全方位维护Web3全球的安全性。精英团队由来自全国各地的资深的安全性专业人员高级科学研究人员构成,熟练区块链和区块链智能合约的底层基础理论,提供专业的区块链智能合约财务审计、链上剖析、应急处置等业务。已经与区块链生态体系各行各业的重要参加者,如Polkadot、Moonbeam、polygon、OKC、Huobi Global、imToken、ChainIDE等建立长期合作伙伴关系。

Twitter:https://twitter.com/sharkteamorg

Discord:https://discord.gg/jGH9xXCjDZ

Telegram:https://t.me/sharkteamorg

大量区块链安全咨询和分析,点击进入连接查询

D查下|链上风险性审查https://app.chainaegis.com

转载:驼鸟区块链

- 免责声明

- 世链财经作为开放的信息发布平台,所有资讯仅代表作者个人观点,与世链财经无关。如文章、图片、音频或视频出现侵权、违规及其他不当言论,请提供相关材料,发送到:2785592653@qq.com。

- 风险提示:本站所提供的资讯不代表任何投资暗示。投资有风险,入市须谨慎。

- 世链粉丝群:提供最新热点新闻,空投糖果、红包等福利,微信:msy2134。

SharkTeam

SharkTeam