加密货币反洗钱(AML)分析

伴随着加密货币的不断发展,其匿名性和资金无法取回等优点,及其加密货币法律尚未完善的状况,被越来越多的犯罪分子用于作为洗钱的一种手段。

AML(反洗钱)由阻拦违法资金商品流通和洗钱的规章和法律构成。从古到今打击非法刑事犯罪也没有中断,而“洗钱”这一概念仅有约100年的历史。1989年,反洗钱金融行动尤其调研组(FATF)宣告成立。该组织国际性金融监管机构为提升加密货币在金融市场的合理合法,维护消费者权益和预防洗钱犯罪行为而制订的一套标准及指导原则。各国政府都需要对加密货币交易所、钱夹服务提供商等加密货币金融企业在反洗钱层面提升预防措施。

一、加密货币洗钱现况

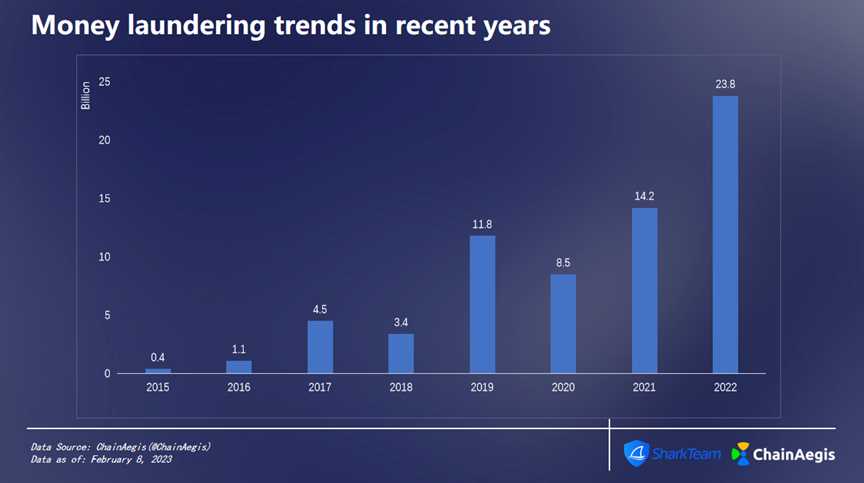

从2015年到2022年,加密货币洗钱数量达677亿美金之众,洗钱数量令人瞠目。从2020年逐渐洗钱额度以每年67%速度不断增长,到2022年做到238亿美金,加密货币反洗钱行为刻不容缓。

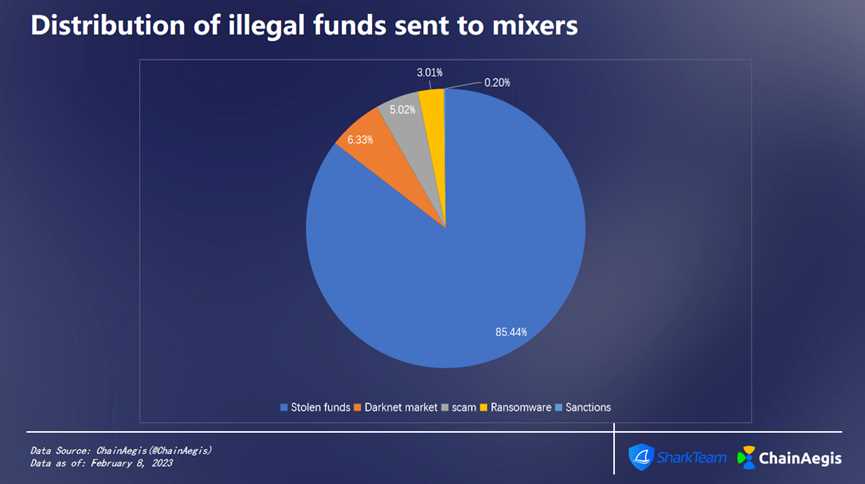

2022年发送至链上混币协议书(如Tornado Cash)的资金总额为77.68亿美金,在其中失窃资金为66.37亿美金,占比达到86%。在其中暗网网站行业和诈骗的额度较大,各自占据额度总量的6%,5%。

二、加密货币洗钱方法及流程

1、去中心化专用工具洗钱:OTC 嵌套交易所

最先,犯罪分子需经过OTC服务项目整理汇总虚拟货币。提早在交易所设立帐户,将所取得的虚拟货币在交易所开展换取。因为去中心化交易所必须KYC验证,因而,犯罪分子通常使用嵌套交易所。

所说嵌套交易所,是指不用KYC认证,注册地址和实际经营详细地址不一样,生存于流行去中心化交易所的虚拟货币场外交易(OTC)交易商,这种嵌套交易网站有时候称之为“即时交易服务平台”。运用嵌套交易网站洗钱运作模式如下所示:

(1) 犯罪分子将资金存进嵌套交易网站。

(2)嵌套交易网站将资金发至这些人在寄主交易网站账户/钱夹进行换取。

(3)嵌套交易网站将刚换好一点的资金退还,买卖随后进行。

全过程嵌套交易所运用流行去中心化交易所所提供的流动性和实惠的交易手续费。在多级别托管模式下,账户体系逐层嵌套,代管传动链条越久、参加者越大,资金链根源便越模糊不清。

嵌套交易所在乌克兰国家和俄罗斯比较流行,2021年9月21日,OFAC公布封禁具体在俄国经营的加密货币交易网站Suex,把它列入了SDN,原因是它因涉嫌为黑客攻击洗钱,为最少八种勒索病毒组合的不法盈利提供帮助,且超出40%的成交量与已经知道故意个人行为有关详细地址相关。

2020年11月,某企业被诈骗集团假冒的上级领导行骗近600万。通过专案组长达六个月的调研,一个充分利用网络买卖虚拟货币为电信诈骗违法犯罪“洗钱”的犯罪团伙渐渐露出水面。经查证,该团伙组员在湖南、四川等地区,机构数十名“买家”,通过个人手机下载虚拟货币交易网站,并通过本人及别人身份证信息注册账号。申请注册完成后,嫌疑人将行骗所得的转到这种帐户,然后通过场内外OTC交易选购虚拟货币。得到虚拟货币后,嫌疑人根据逐步提转,最终汇到海外洗钱嫌疑人钱包地址,再转至地区嫌疑人,在交易网站上售卖开展TX,从而完成违法所得资金到虚拟货币,再从流通货币资金的“漂白”全过程。

从以上实例能够梳理出虚拟货币洗钱的一个过程大致可分为三步:

(1)融合脏款:犯罪分子根据场内外OTC交易选购虚拟货币,将违法所得融合后引入洗钱渠道上。

(2)清理脏款:运用虚拟货币的群体极化开展繁杂买卖,以遮盖资金来源。

(3)核算取现。在通过清理后,犯罪分子所持有的虚拟货币已相对性“安全性”,之后将全部被洗干净的虚拟货币核算到某一详细地址上进行取现。这个就大部分进行洗钱去操作。

2、区块链技术专用工具洗钱

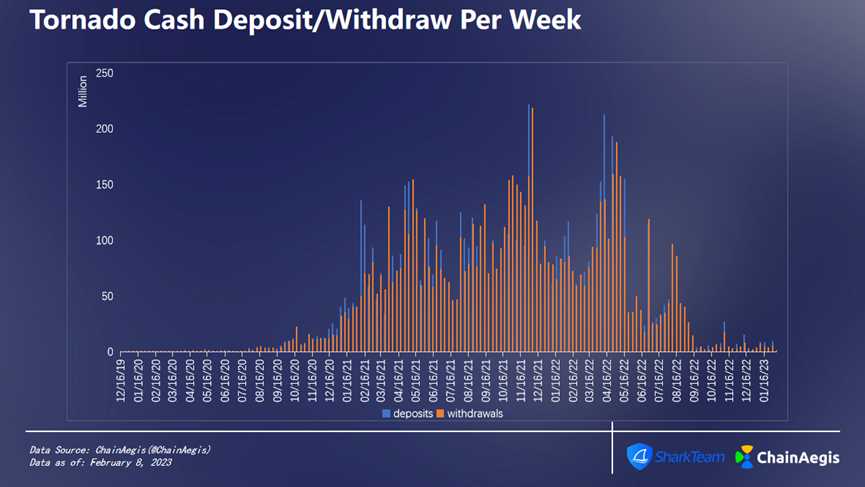

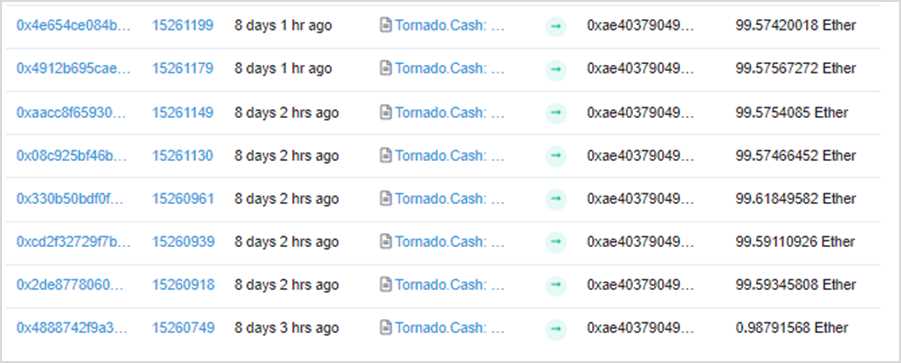

据ChainAegis服务平台统计分析,链上混币服务平台Tornado Cash的资金量自2020年1月份以来一直保持着高速发展,目前已经有近362万只ETH储蓄于这一资金池里,存进总金额达78亿美金,Tornado Cash早已变为以太币最大的一个洗钱核心。但是随着2022年8月份美国财政部出文封禁Tornado Cash,从下面的图我们能明显看出,Tornado Cash每周的取款数加倍下挫,但是因为Tornado Cash的区块链技术特性,导致不能从源头上劝阻,仍旧是有资金持续涌进该系统实现混币。

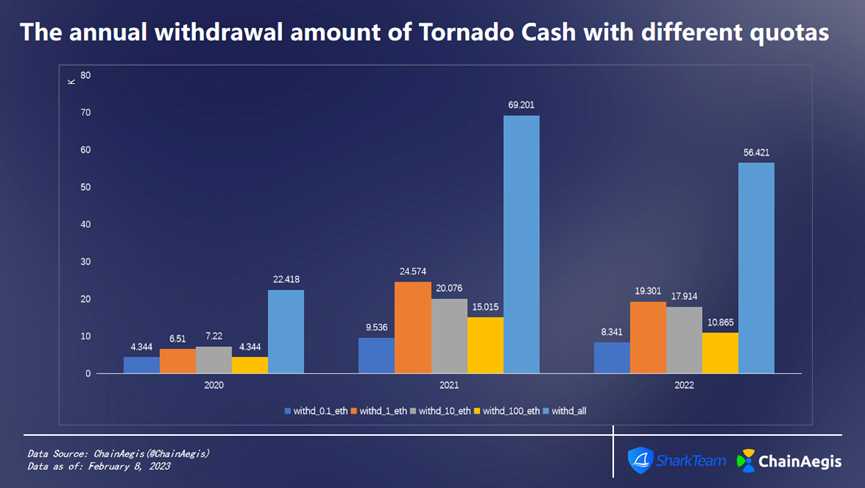

为了增强隐匿型,Tornado Cash存有4个存放ETH池合同(Pools),各自用于读取和转币0.1、1、10、100 ETH的每笔买卖交易。2021年Tornado Cash四个金额的ETH提现总数均是最大,本年度总提现量各自达953.6ETH、24574ETH、200760ETH、1501500ETH。

据ChainAegis链上监测数据显示,自2020年9月起,每个月Tornado Cash的提现频次整体呈现增涨趋势。在其中,信用额度为10ETH以上提现数展现持续增长发展趋势,并且于2022年3月提现频次最大,为2704次;2022年4月其次,为2606次。

融合左右两图来看,受美国财政部封禁产生的影响,2022年提现量主要分布于1月至8月份,占全年度总提现次数的93.1%。

Tonado Cash依次开展两个版本的整顿,隐匿型也会跟着提高。但在监督和销售市场没提前准备好的时候反被犯罪分子乱用,变成洗钱专用工具,其隐匿型又为反洗钱增添了比较大难度系数。2022年6月23日,Harmony链和以太币间的Horizon跨链桥遭到数次黑客攻击。因为使用者公钥泄露,造成Harmony链上接近1亿美金等价的虚拟资产失窃。

ChainAegis于6月28日监测到,网络攻击详细地址逐渐分批、分阶段变换迁移窃取的资金,已经有半数以上资金转移到网络黑客常见混币协议书:Tornado.Cash中。依照检测步骤,ChainAegis应用图普专用工具对资金流入链接开展跟踪,发觉进攻Harmony网络黑客的洗钱模式与进攻Ronin Network网络黑客的洗钱方式存有相对高度一致性,网络攻击可能来自北朝鲜黑客联盟Lazarus。2个进攻事情后续洗钱方式高度一致,均包括三个步骤:

(1)失窃资金梳理换取:疯狂攻击后整理初始失窃货币,根据dex等形式将多种多样货币swap成ETH。这也是避开资金冻洁的常用方法。

(2)失窃资金核算:将收拾好的ETH核算到多个一次性钱包地址中。Ronin事故中网络黑客一共使用了9个这种详细地址,而Harmony用了14个。

(3)失窃资金转走:应用核算详细地址根据Tornado.Cash把钱洗出来。这就实现了所有的洗钱全过程。

除开具有同样的洗钱方式,在洗钱的小细节上二者也是有相对高度的一致性:

(1)网络攻击十分很有耐心,均使用了将近一周的时间开展洗钱实际操作,皆在事情发生几天之后逐渐后面洗钱姿势。

(2)洗钱环节中均采用了自动化交易,绝大多数资金核算动作买卖订单数多,时长间隔小,方式统一;

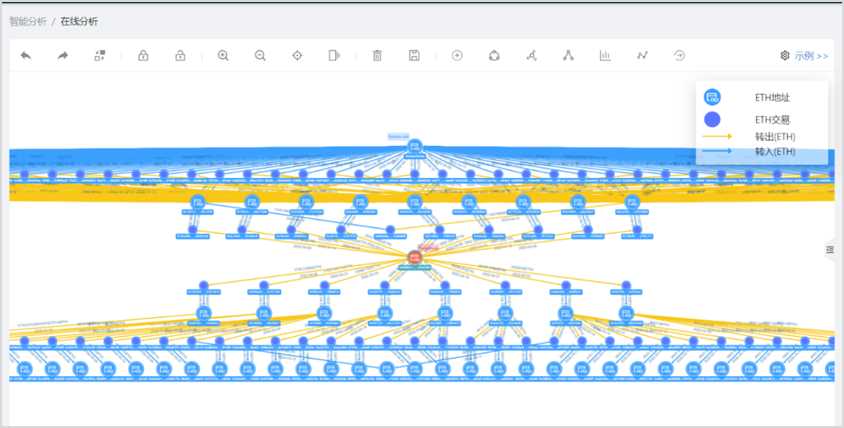

图: Ronin Network breathfirst主视图

图: Ronin Network breathfirst主视图

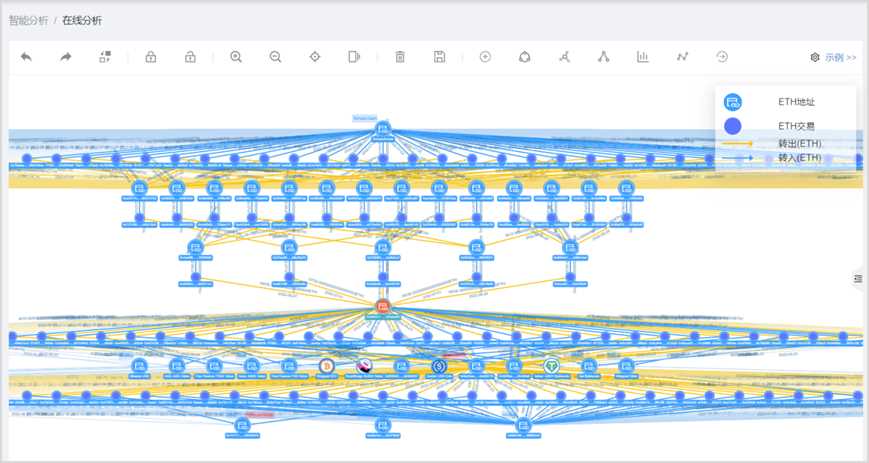

图: Harmony breathfirst主视图

相近Tornado Cash的区块链技术专用工具还有一些,像umbra,aztec Network,门罗币等,他们均具有隐匿型高的特点,以后可能还有更多个人隐私跑道造成,应注意应用一个新的管控技术为区块链技术小区产生合规管理特性,造成正向价值。

三、ChainAegis加密货币反洗钱剖析

如何运用ChainAegis链上分析平台对混币完的详细地址开展反洗钱剖析,就以Nomad事情为例子展开分析。

(1)寻找Nomad事情进攻详细地址

0x65760288f19cFf476B80A36a61F9DEDAb16Bab49

通过对比发觉,该详细地址还有一个关系详细地址:

0x72ccbb2002254bd8a0485d13a3a2faa9b0f992c6

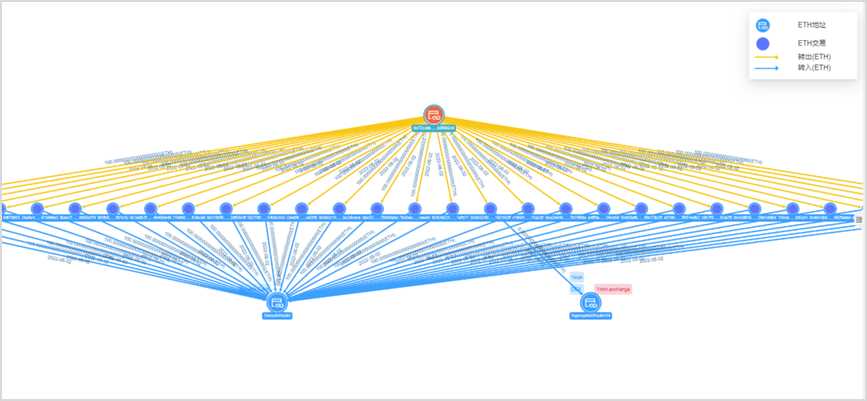

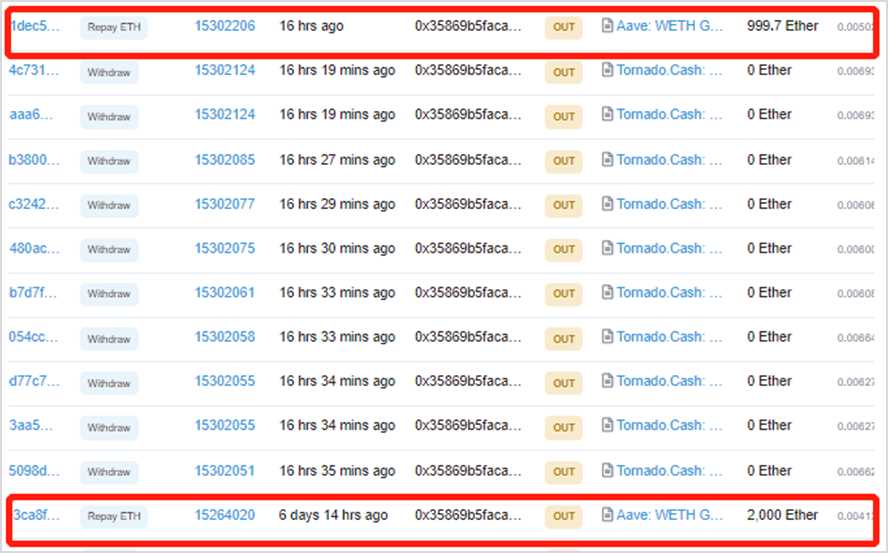

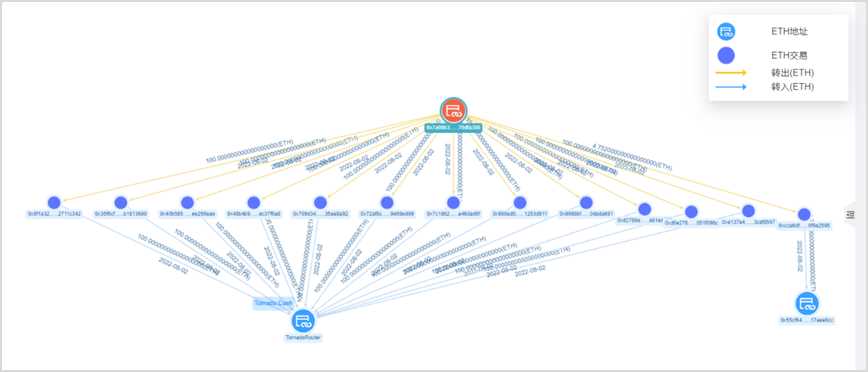

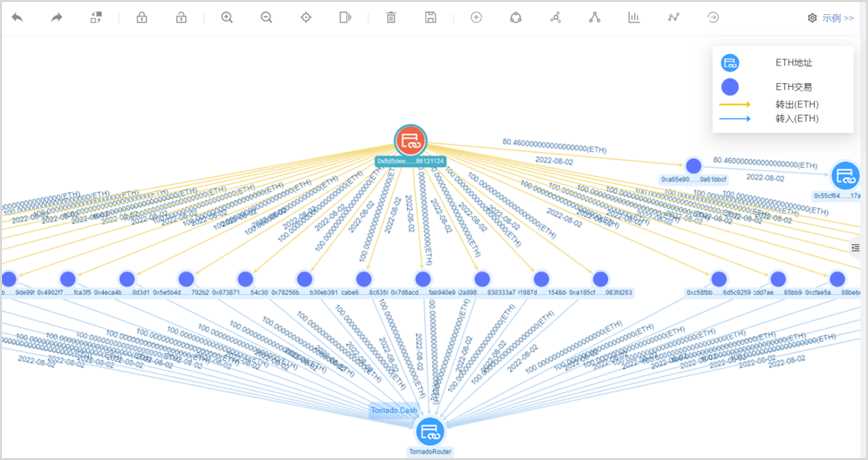

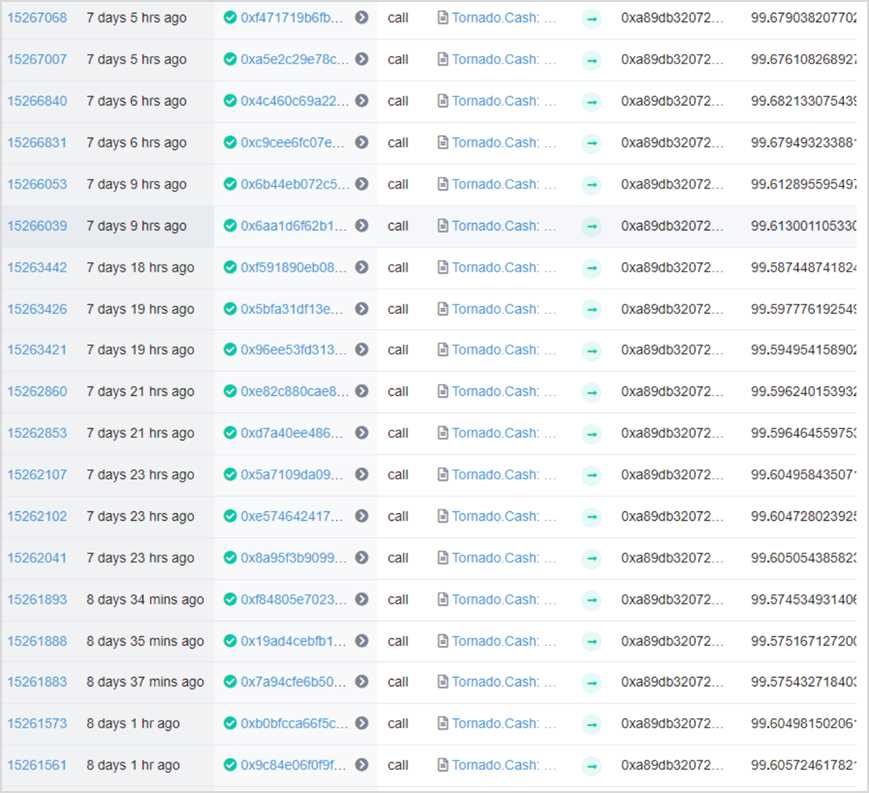

该地点在2022-08-02 08:13:40~2022-08-02 08:23:22向合同Tornado.Router转到了3100枚ETH。查询最后一笔买卖hach(0xd156),我们可以发现这一合同又把ETH转移到了合同Torando.Cash:100ETH。最后通过合同Tornado.Router向详细地址3586转3000枚ETH。在2022-08-02 15:55:04,2022-08-08 14:53:23这俩时间范围,详细地址3586分别往Aave:WETH:Gateway转出2000 ETH,999.7 ETH。

通过核查大家可以看到详细地址:0x35869B5fACa988519681Bb16CbB9E193Ed574aA3里的转走资金金额与网络黑客分次存进Tornado.Router里的资金金额基本一致,和我们的剖析符合。

(2)Nomad的另一个进攻详细地址

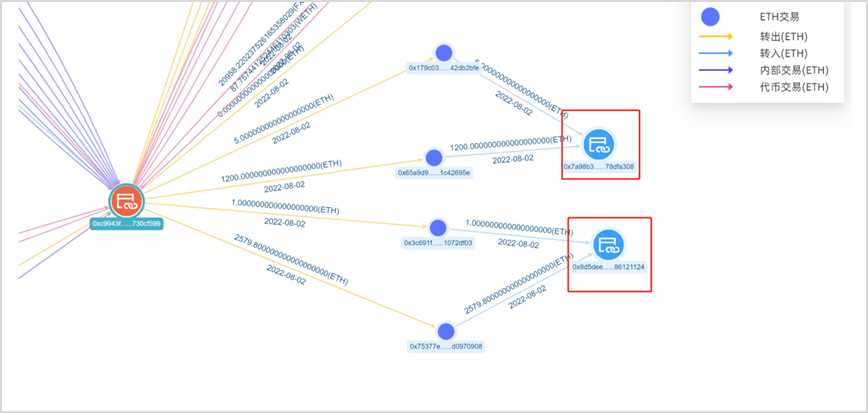

0xC9943f94142D81790eCf8EEE2C879d47730cf599各自将1205枚ETH和2580枚ETH转移至正中间详细地址(0x7a98开始和0x8d5d开头)。最终转到Tornado.Router。

详细地址0x7a98和地址0x8d5d然后将资金转到Tornado.Router。

按上述地址的统计分析方法,大家都可以找到2个关键详细地址:

0xA89DB320721f517c36b1256314aD4575F12342e8接收了来源于Tornado.Router的1960枚ETH。

0xae40379049d22D7CB780D3a908ddED0c30be46EA接收了来源于Tornado.Router的740枚ETH。

依据资金转走记载的时间线索我们能判断出以上两个详细地址(0xA89D开始和0xae40开头)里的资金是网络黑客分次存进Tornado.Router里的,为此对加密货币洗钱个人行为进行合理分析与侦察。

About Us

SharkTeam的愿景是全方位维护Web3全球的安全性。精英团队由来自全国各地的资深的安全性专业人员高级科学研究人员构成,熟练区块链和区块链智能合约的底层基础理论,提供专业的区块链智能合约财务审计、链上剖析、应急处置等业务。已经与区块链生态体系各行各业的重要参加者,如Polkadot、Moonbeam、polygon、OKC、Huobi Global、imToken、ChainIDE等建立长期合作伙伴关系。

Twitter:https://twitter.com/sharkteamorg

Discord:https://discord.gg/jGH9xXCjDZ

Telegram:https://t.me/sharkteamorg

大量区块链安全咨询和分析,点击进入连接查询

D查下|链上风险性审查https://app.chainaegis.com

转载:驼鸟区块链

- 免责声明

- 世链财经作为开放的信息发布平台,所有资讯仅代表作者个人观点,与世链财经无关。如文章、图片、音频或视频出现侵权、违规及其他不当言论,请提供相关材料,发送到:2785592653@qq.com。

- 风险提示:本站所提供的资讯不代表任何投资暗示。投资有风险,入市须谨慎。

- 世链粉丝群:提供最新热点新闻,空投糖果、红包等福利,微信:msy2134。

SharkTeam

SharkTeam